来源:小编 更新:2025-07-24 09:57:13

用手机看

你有没有想过,在网络世界里,有些神秘的工具就像隐形的黑客,悄无声息地潜入后台系统,进行着各种不可告人的勾当?今天,就让我带你一探究竟,揭开这些入侵后台系统工具的神秘面纱!

你知道吗,这些入侵后台系统的工具,其实就像是一把双刃剑。它们最初是为了帮助网络管理员检测系统漏洞、修复安全缺陷而诞生的。随着时间的推移,一些不法分子开始利用这些工具,进行非法侵入、窃取信息、破坏系统等恶意行为。

据《网络安全法》统计,我国每年因网络攻击导致的损失高达数百亿元。而这些损失,很大程度上就是由这些入侵后台系统工具造成的。那么,这些工具究竟是如何潜入系统的呢?

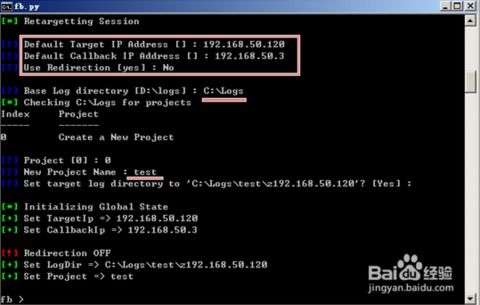

首先,让我们来了解一下入侵工具的基本运作原理。一般来说,入侵工具会通过以下几个步骤来潜入后台系统:

1. 漏洞扫描:入侵者会利用特定的工具,对目标系统进行漏洞扫描,寻找系统中的安全漏洞。

2. 漏洞利用:一旦发现漏洞,入侵者就会利用这些漏洞,尝试入侵系统。

3. 权限提升:成功入侵系统后,入侵者会尝试提升自己的权限,以便更好地控制系统。

4. 隐藏踪迹:为了不被发现,入侵者还会采取一系列措施,隐藏自己的踪迹。

那么,这些入侵工具是如何实现这些功能的呢?

1. 漏洞库:入侵工具通常会内置一个庞大的漏洞库,其中包含了各种已知的安全漏洞。

2. 自动化攻击:利用漏洞库中的漏洞,入侵工具可以自动对目标系统进行攻击。

3. 后门程序:成功入侵系统后,入侵者会在系统中植入后门程序,以便长期控制系统。

入侵后台系统的工具种类繁多,以下是一些常见的类型:

1. 木马:木马是一种隐藏在正常程序中的恶意软件,它可以在用户不知情的情况下,窃取用户信息、控制用户电脑等。

2. 病毒:病毒是一种可以自我复制并传播的恶意软件,它会对系统造成破坏,甚至导致系统瘫痪。

3. 蠕虫:蠕虫是一种可以自我传播的恶意软件,它会在网络中寻找其他系统漏洞,进行攻击。

4. 勒索软件:勒索软件是一种可以加密用户数据的恶意软件,它要求用户支付赎金,才能恢复数据。

面对这些无处不在的入侵工具,我们该如何防范和应对呢?

1. 加强安全意识:提高自己的网络安全意识,不轻易点击不明链接、下载不明软件。

2. 定期更新系统:及时更新操作系统和软件,修复已知的安全漏洞。

3. 使用安全软件:安装并定期更新杀毒软件、防火墙等安全软件,以防止恶意软件的入侵。

4. 备份重要数据:定期备份重要数据,以防数据丢失或被加密。

入侵后台系统工具就像是一把双刃剑,既能帮助网络管理员维护网络安全,也能被不法分子用来进行恶意攻击。因此,我们要时刻保持警惕,加强网络安全防护,共同抵御这些潜入的阴影。